Accueil » Réglement Général pour la Protection des Données

Un nouveau règlement européen(*) le RGPD, instaure depuis Mai 2018 des obligations réglementaires pour assurer la sécurité des données informatiques, qui vont impacter les sites internet qui collectent ou traitent des informations personnelles. (formulaire de contact, identifiant de connexion, newsletter, e-commerce…)

Vous trouverez ci-dessous une synthèse de ce qui a changé :

(*) Un règlement européen s’impose aux pays membres de l’UE, contrairement à une directive

Définition GDPR

GDPR : General Data Protection Regulation (Règlement pour la protection des données personnelles)

C’est un règlement européen pour renforcer la protection des données personnelles face à la digitalisation de l’économie.

Il définit en une cinquantaine d’articles, les règles de traitement et de stockage des données personnelles au sein de l’UE.

Objectifs

– Protéger le droit de tout citoyen européen de décider, à qui, quand, comment ses informations personnelles peuvent être divulguées.

– Permettre aux consommateurs européens d’avoir une meilleure maîtrise de leurs données personnelles.

Date d’application

– 25 Mai 2018

Champs d’application territorial

Le règlement s’applique aux organisations situées dans l’UE , mais s’applique aussi aux organisations situées en dehors de l’UE si elles offrent des biens ou des services utilisés dans l’UE.

Définition des données personnelles

– Les données personnelles incluent toutes les informations qui permettent d’identifier, de manière directe ou indirecte, la personne à laquelle elles se rapportent (article 4-1)

(Exemple : Données issues d’un formulaire de contact, mais aussi, une photo, une adresse mail, des identifiants de connexion, les cookies, les adresses IP, les étiquettes d’identification par radiofréquence (puce RFID), des données de localisation, ou des caractéristiques physiologique, génétique, psychique, économique, culturelle ou sociale)

– Le règlement ne porte pas seulement sur les données mais aussi sur l’équipement utilisé (article 5-1-f du règlement). Il s’agit donc bien d’une obligation de sécuriser le système d’information. (1)

Définition du traitement des données

L’article 4-2 du règlement définit un traitement comme “toute opération ou tout ensemble d’opérations effectuées ou non à l’aide de procédés automatisés et appliquées à des données ou des ensembles de données à caractère personnel, telles que la collecte, l’enregistrement, l’organisation, la structuration, la conservation, l’adaptation ou la modification, l’extraction, la consultation, l’utilisation, la communication par transmission, la diffusion ou toute autre forme de mise à disposition, le rapprochement ou l’interconnexion, la limitation, l’effacement ou la destruction.”

Le responsable des traitements

Objectif :

Il devra mettre en place des mesures techniques et organisationnelles, être capable de démontrer leur conformité au règlement et de prouver l’efficacité des mesures mises en place. (2)

Il devra définir :

- Les différents traitements de données personnelles.

- Les catégories de données personnelles traitées.

- Les objectifs poursuivis par les opérations de traitements de données.

- Les acteurs (internes ou externes) qui traitent ces données.

- Les flux en indiquant l’origine et la destination des données, afin notamment d’identifier les éventuels transferts de données hors de l’Union européenne.

Lorsque plusieurs organisations sont en charge d’un traitement informatique (envoi d’une newsletter ciblée par exemple) la répartition des responsabilités se fera de façon contractuelle entre les différents intervenants (le webmaster et la société de routage) pour définir qui est responsable de quoi.

Ce qui va changer pour les webmasters

– Le consentement : L’ article 7 impose aux webmasters d’informer les personnes de façon claire et précise de ce qu’ils vont faire de leurs données personnelles.

– Privacy by design : L’ article 25 appelle à ne collecter que les données absolument nécessaires à l’accomplissement des traitements (principe de minimisation des données), ainsi que limiter l’accès aux données personnelles à ceux qui en ont besoin.

– Droit d’accès : Les personnes devront pouvoir exercer leurs droits d’accès, de rectification et d’opposition, directement en ligne.

– Droit à l’oubli (effacement des données dans les meilleurs délais)

– Déclarer faille ou fuite de sécurité sous 72 heures à la CNIL (article 19)

– Vérifier les mesures de sécurité mises en place, y compris par les sous-traitants.

– Retrait du consentement Toute personne concernée a le droit de retirer son consentement à tout moment.

– La portabilité des données Ce principe impose aux entreprises de communiquer à un consommateur qui en fait la demande, ses données personnelles dans un format utilisable pour un autre service en ligne. (article 20)

– L’accord des parents pour le traitement des données des enfants de moins de 16 ans. (article 7 et 8 du règlement)

– Obligation d’établir un registre des traitements (article 30)

– Un nouveau droit d’opposition au profilage : les personnes ont le droit de s’opposer aux décisions issues de traitements automatisés. (article 21)

– L’obligation de de réaliser des études d’impact et de risques, notamment pour les traitements de données à grande échelle ou de type profilage (Article 35).

– Nommer un DPO : Délégué à la protection des données (Data Protection Officer) Obligatoire dans certain domaine tel que : Santé, Hôpitaux, Transport Publics, Géolocalisation client, Opérateurs Télécom, Profilage, Scoring. (article 37-39)

– Pénalité : Jusqu’à 4% du CA mondial, ou 20 millions d’euros

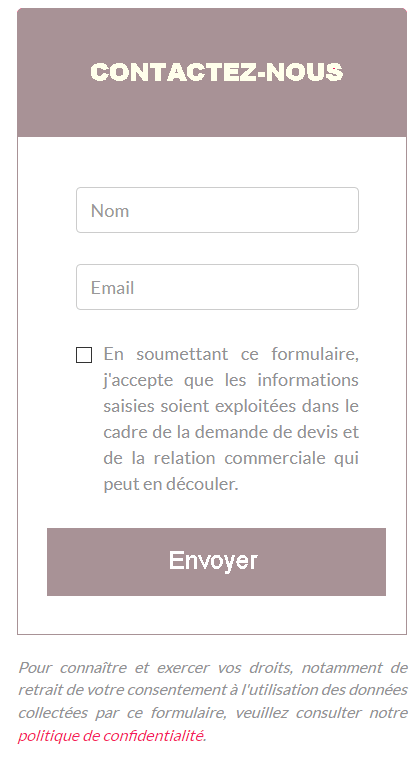

Exemple d’application sur un formulaire contact.

Un simple formulaire contact devra respecter les obligations suivantes :

- Ajouter une case à cocher non cochée par défaut avec le libellé suivant : En validant ce formulaire, j’accepte que les informations saisies dans ce formulaire soient utilisées / exploitées / traitées pour permettre de me recontacter / pour m’envoyer la newsletter / dans le cadre de la relation commerciale qui découle de cette demande de devis.

- Collecter uniquement les données nécessaires pour le traitement envisagé (Exemple : Pour une inscription dans une newsletter, il ne faudra collecter qu’un seul champs email pour l’envoi de la newsletter)

- Stocker les données dans une base de données, (pour conserver la preuve du consentement, il est nécessaire de collecter la date, l’objet et le nom de la personne)

- Utiliser le protocole HTTPS pour l’envoi du formulaire,

- Crypter les mots de passe et autres données stratégiques

- Informer la personne de ces nouveaux droits dans une rubrique “Politique de confidentialité”

Exemple de formulaire “RGPD”

(*) Exemple de Politique

Le visiteur devra trouver les informations suivantes :

1. l’identité du Responsable de Traitement,

2. les coordonnées du Délégué à la Protection des données,

3. la finalité des traitements,

4. les personnes pouvant y accéder,

5. le type de données collectées,

6. leur durée de conservation,

7. l’existence du droit de demander l’accès aux données à caractère personnel, la rectification ou l’effacement de celles-ci,

8. la procédure pour exercer son droit d’accès, de rectification et d’effacement.

Pénalités

Conclusion

Chaque webmaster de sites internet disposant d’un formulaire de contact, d’identifiant de connexion, d’envoi d’une newsletter ou tout autre dispositif permettant de collecter ou de traiter des données personnelles, sera impacté par ce nouveau règlement.

Compléments d’information

GDPR : Risque ou opportunité ?

Opportunités :

– Permettra pour les acteurs de e-commerce de renouer avec la confiance des internautes au même titre que le commerce équitable ou l’éco-responsabilité.

– Les organisations qui réussiront à remporter ce challenge auront une longueur d’avance sur leurs concurrents.

Risques :

– Complexité de mise en oeuvre

– Normes supplémentaires, donc coûts supplémentaires

– Distorsion de concurrence : On peut déplorer à terme une distorsion de concurrence par rapport aux acteurs américains soumis à de moindres obligations légales.

Les 6 étapes pour éviter la “datastrophe” selon la CNIL

Etape 1 : Désigner un pilote (le PDO)

Etape 2 : Cartographier les traitements des données personnelles

Etape 3 : Prioriser les actions à mener

Etape 4 : Gérer les risques

Etape 5 – Organiser les processus internes

Etape 6 : Documenter

Plus d’info ici ==> https://www.cnil.fr/fr/principes-cles/reglement-europeen-se-preparer-en-6-etapes

Bizarrerie !

Comme l’affirme le texte, « le traitement des données à caractère personnel devrait être conçu pour servir l’humanité ». Cf page 4/156 du journal officiel

Sources documentaires

Site officiel :

http://www.eugdpr.org/

Texte réglementaire en Français :

https://www.cnil.fr/fr/reglement-europeen-protection-donnees

Cartographie du réglement (dataviz) :

https://www.cnil.fr/fr/reglement-europeen-protection-donnees/dataviz#

Journal officiel :

http://eur-lex.europa.eu/legal-content/fr/TXT/PDF/?uri=OJ:L:2016:119:FULL&from=NL

Notes

(1) L’article 5-1-f dispose que les données doivent être protégées contre le traitement non autorisé ou illicite mais aussi contre la perte, la destruction ou les dégâts d’origine accidentelle.

(2) Ces mesures techniques et organisationnelles comprennent, selon les besoins :

a) la pseudonymisation et le chiffrement des données à caractère personnel qui permettent de limiter les risques pour les personnes et de respecter les principes de protection des données dès la conception et de protection des données par défaut.

La pseudonymisation permet un traitement de données à caractère personnel sans toutefois qu’elles puissent être attribuées à une personne précise sans recours à des informations supplémentaires qui doivent être conservées séparément et de manière sécurisée pour éviter toute ré-identification de la personne.

Ainsi le Règlement indique que des mesures de pseudonymisation devraient être possibles chez un même responsable du traitement, tout en permettant une analyse générale.

Le chiffrement permet de rendre les données inintelligibles aux entités extérieures à leur traitement ; seules les entités (personnes, machines) autorisées peuvent déchiffrer les données pour accéder à leur contenu en clair. Un chiffrement de bout en bout par exemple protège la confidentialité des données. Cependant, toutes les solutions de chiffrement ne se valent pas. Les puissances de calcul évoluent constamment et les recherches de faiblesses dans les algorithmes s’accélèrent si bien qu’un choix judicieux s’impose.

b) des moyens permettant de garantir la confidentialité, l’intégrité, la disponibilité et la résilience constantes des systèmes et des services de traitement ;

c) des moyens permettant de rétablir la disponibilité des données à caractère personnel et l’accès à celles-ci dans des délais appropriés en cas d’incident physique ou technique ;

d) une procédure visant à tester, à analyser et à évaluer régulièrement l‘efficacité des mesures techniques et organisationnelles pour assurer la sécurité du traitement.

L’organisation doit donc planifier des audits de sécurité réguliers afin de vérifier la sécurité organisationnelle, le PRA/PCA, de procéder à des tests techniques (audit des vulnérabilités et tests d’intrusion…).